Merhabalar, Bu yazı serimde size aşama aşama Active Directory pentesting anlatmaya çalışacağım. Bu yazı serimde Kali Linux üzerinden toollarla anlatacağım. Bir aşamada birden fazla tool göstermeyi amaçlıyorum. İleride bazı aşamalara ek olarak yazı yazarsam bunlara [örneğin Network Enumeration 2] şeklinde başlıklarla paylaşacağım.

Active Directory pentest’e geçmeden önce kısaca bir giriş yazısı yazmanın gayet iyi olacağı düşüncesindeyim. Bu yazıda Active Directory’nin ne olduğunu ve önemli birkaç terimine değineceğim.

İlk olarak Active Directory nedir?

Active Directory kısaca AD, Microsoft tarafından Server ve Clientları merkezi olarak yönetebilmek amacıyla tasarlanmış bir dizin yapısıdır. LDAP ile linux sistemler de dahil edilebilir.

AD sayesinde;

- Yönetim merkezileştirilmiş olur ve tüm yapı tek yerden yönetilebilir.

- İzin ve yetki verme gibi işlemler kolayca gerçekleştirilebilir.

- Program ekleme kaldırma, servis oluşturma gibi işlemler yapılabilir.

- Belli bir gruba policy yazılabilir.

Domain

Ağları tek bir çatı altında toplayıp merkezi bir şekilde yönetmek için oluşturulan etki alanıdır. Domain’in bir ismi ve yöneticisi vardır. Bir domain ismi ve uzantısı olacak şekilde iki bölümden oluşmaktadır. Domainlerin altında da domaine bağlı olan alt domainler de olabilir. Bu alt domainlere Child Domain denir. Child domainin bağlı olduğu herhangi bir alt domaine veya domaine Parent Domain denir. Bildiğimiz ebeveyn-çocuk ilişkisi...

Örnek ile anlatmam gerekirse;

— KAsociety isimli bir topluluğun domaini kasociety.com. Bu domain bizim domainimiz en üst domainimiz yani bir parent’i olmayan Parent domainimiz. Bu domaine ayrıca Root Domain de denilmektedir.

— Bu topluluk bu domaini illere böldüğünü düşünelim: istanbul.kasociety.com, ankara.kasociety.com vs vs. Bunlar bizim child domainlerimiz. Bunların parent domaini kasociety.com

— Bu topluluk yukarıdaki child domainleri ilçelere böldüğünü de düşünelim: kadikoy.istanbul.kasociety.com, uskudar.istanbul.kasociety.com vs vs. bunlar da istanbul.kasociety.com’un child domainleri olmuş oldular. Bu ilçelerin domaininin parent domaini istanbul.kasociety.com olmuş oldu.

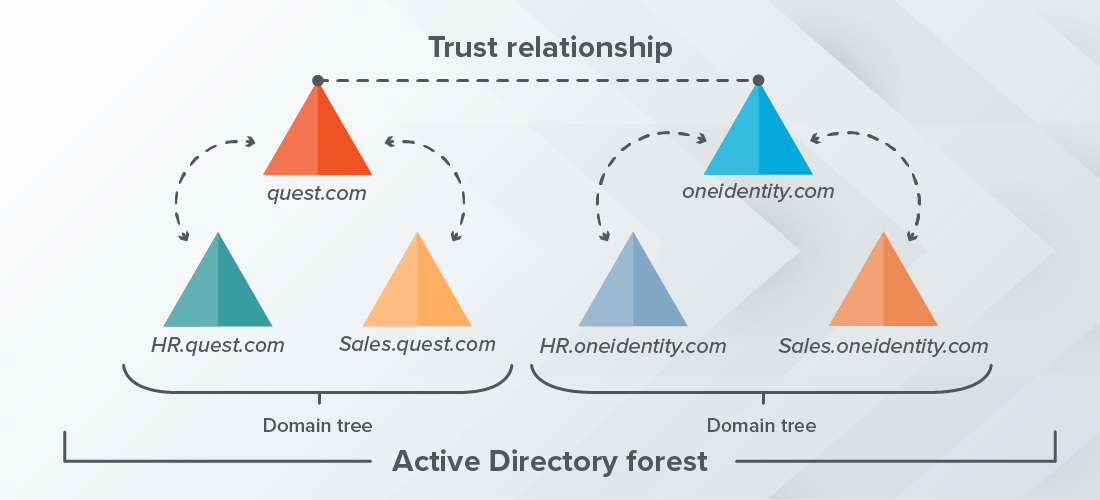

Bu domainin bu yapısını bir ağaç gibi düşünebilirsini. Domain’den dallanan alt domainler... Zaten bu yapıya da Tree (Diğer bir kavramımız da TREE) denilmekte. Diyelim ki iki farklı topluluk bir anlaşma/iş yapma kararı verdi. Bu yüzden iletişim, kaynak paylaşımı yapmak için bu Tree’leri birleştirdiler. Bu tree yapıları bir araya gelerek FOREST’i oluşturmuş oldu.

Tıpkı ağaçlar topluluğuna orman dediğimiz gibi... Ağaçlar ormana dönemli yurdumda...

!: Active Directory Domain veritabanı NTDS.dit’tir.

%SYSTEMROOT%\NTDS altındadır.

Domain Controller (DC)

AD’nin kurulu olduğu ve yapılandırıldığı sunuculara Domain Controller kısaca DC denir. DC’lerin işletim sistemi Windows Server olmak zorundadır. Her domainde en az bir tane DC bulunur. Bazen bir sorun olması halinde diğeri işleri devralması için iki tane veya birden fazla DC de bulunabilir. Bu DC’lere tüm bilgiler paylaşılmaktadır. DC’ler yapıda yer alan tüm kullanıcı ve bilgisayarların kimlik doğrulama yani Authentication işlemlerini yapar. Kullanıcılara veya gruplara yasaklar atamak gibi işlemleri tümünü DC üzerinden yapılır.

Örneğin; tüm kullanıcıların bilgisayar şifresi en az 8 karakter uzunluğunda olsun.

DC’den bahsettik şimdi diğer bir kavramımız schema... Kullanıcı, grup, bilgisayar yazıcılar vs. bütün hepsine ait global bilgilerin ve sahip olacakları özelliklerin yazıldığı yapıdır. Forest içinde sadece bir schema bulunur. Ağ üzerinde bulunan her nesnenin kendine özgü bir SID numarası vardır. Bu numarayı veren ve çakışmayı önleyen ise RID Master’dır.

Organizational Unit (OU)

Bu içerisinde kullanıcı, bilgisayar, grup gibi nesneleri barındıran yapılardır. Domainin içinde yapı düzenini çeşitli alt gruplara ayırarak sağlar. Bir OU içerisinde birden fazla OU da bulunabilir. Bu OU’lara yöneticiler de atanabilir.

Örnek vermem gerekirse; bir şirket düşünün. Bu şirketin içerisinde Muhasebe, Yazılım, Siber Güvenlik gibi farklı genel/büyük gruplar bulunabilir. Tüm bunların farklı yetkilendirmeye ihtiyacları olabilir. Organizational Unit bize bu gruplaşmayı sağlar.

Group Policy(GP)

Group Policy’ler, AD yapısındaki kullanıcı ve bilgisayarlar üzerinde çeştili yapılandırmalar/konfigürasyonlar yapabilmemizi sağlar. Domaindeki tüm kullanıcılara, bilgisayarlara, gruplara, OU’lara bunlarla yasaklar/izinler atanır. Yukarıdaki şirket örneğinden devam etmek gerekirse; Mesela bir muhasebede çalışan herhangi birinin USB bellek kullanması gibi bir gerekliliği yoksa bu USB bellek kullanım yetkisi tüm Muhasebe bölümüne yasaklanabilir.

AD Bölümleri

- Schema Partition: AD içerisindeki tüm bölümleri içerir.

- Configuration Partition: AD yapısı hakkındaki bilgileri içerir.

- Domain Partition: Domain içerisindeki objelerin bilgilerini tutar

AD Önemli Hesap ve Gruplar:

- Administrator (Hesab)

- Administrator (Grup)

- Domain Admins (Grup)

- Enterprise Admins (Grup)

- Group Policy Creator Owners (Grup)

- Protected Users (Grup)

- Schema Admins (Grup)

-KA-

No comments:

Post a Comment